Les ransomwares ou rançongiciels sont des logiciels malveillants prenant en otage vos données : un rançongiciel chiffre vos fichiers les rendant ainsi inexploitables puis demande à leur propriétaire d’envoyer de l’argent en échange de la clé qui permettra de les déchiffrer. Les rançongiciels les plus connus sont Cryptowall, CTB-Locker, Teslacrypt et Locky. Pour plus de détails sur leur mode de fonctionnement, nous vous invitons à consulter la page suivante : “Comment fonctionne Locky“

PETYA : la dernière évolution des rançcongiciels

Le jeudi 24 mars 2016, la société GDATA a découvert une nouvelle évolution des rançongiciels : PETYA. Cette nouvelle version ne se contente plus de chiffrer vos données mais chiffre l’ensemble de votre disque dur.

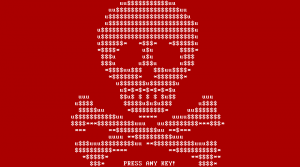

PETYA semble se propager à l’aide de la messagerie électronique par le biais d’un e-mail émanant d’un candidat à la recherche d’un emploi. Le lecteur de l’e-mail est invité à cliquer sur un lien hébergeant les documents du candidat sur Dropbox. Parmis ces documents, un fichier exécutable infecté autoextractible (.exe). Dès que ce fichier est exécuté, le secteur d’amorçage du disque dur est modifié et le rançongiciel peut ainsi prendre le contrôle du disque dur. Ensuite l’ordinateur plante avec un écran bleu puis redémarre. L’ordinateur semble réaliser une vérification du disque dur (checkdisk) mais en réalité, PETYA chiffre l’ensemble du disque dur.

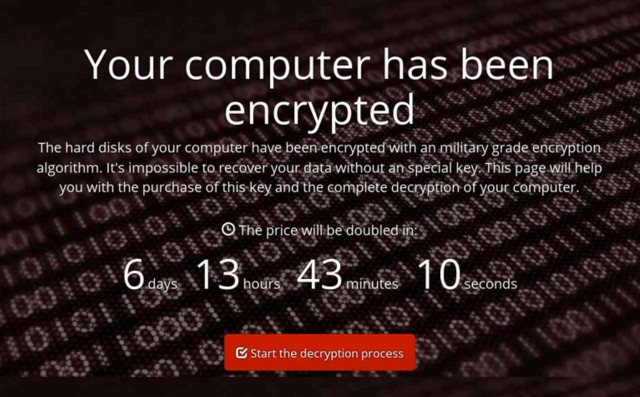

Un message est ensuite affiché invitant la victime a payer une rançon pour obtenir la clé de déchiffrement. Le paiement ne peut être effectué que sur internet pour 0,9 Bitcoins ( environ 340 €) et ne garantie en aucun cas la récupération des données.

Comment se prémunir de PETYA ?

- Sensibilisez les utilisateurs du système d’information en leur expliquant les conséquences que peuvent avoir l’ouverture d’une pièce jointe provenant d’une source non maîtrisée.

- Disposez de sauvegardes fonctionnelles, vérifiées régulièrement (restauration de données) et stockées hors ligne.

- Maintenir vos systèmes, logiciels et antivirus le plus à jour possible.

- Ne pas être administrateur de son poste.

- Maintenir un haut niveau de veille technologique sur le sujet.

Pour aller plus loin :

- La société ayant découvert Petya : GDATA : https://www.gdata.fr/security-labs/news/articles/article/petya-le-nouveau-ransomware-qui-chiffre-lensemble-du-disque

- Détail de l’analyse : https://blog.gdatasoftware.com/2016/03/28213-ransomware-petya-encrypts-hard-drives

- Vidéo de démonstration du fonctionnement de petya : https://www.youtube.com/watch?v=yfCt35RTR-U&feature=youtu.be

- Article sur silicon.fr : http://www.silicon.fr/le-ransomware-petya-chiffre-completement-le-disque-dur-143233.html