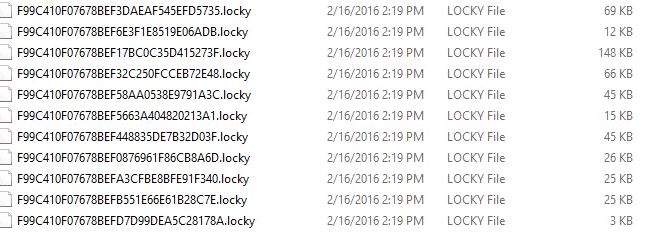

Un nouveau virus du nom de Locky fait des ravages au niveau mondial depuis la mi-février, ces derniers jours il s’est intensifié en France. C’est un virus de type rançongiciel, c’est à dire qu’il chiffre vos fichiers quelques secondes après avoir réussi son infection.

D’après les premières informations que l’on a depuis le 16 février, l’attaque initiale aurait visé plus de 400 000 destinataires autours du monde. Depuis ça ne fait que s’aggraver.

Comment Locky fonctionne ?

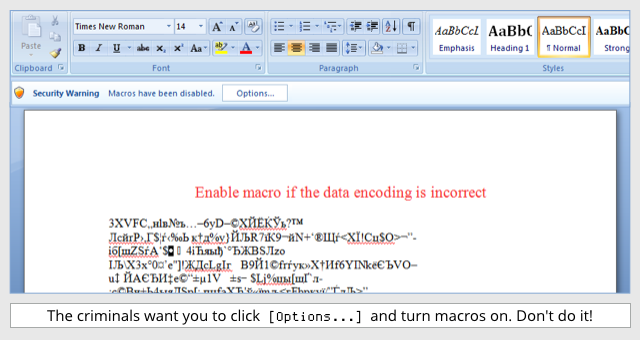

Le transport du virus est effectué par un email (les langues les plus répandues sont utilisées). Ce mail prétend contenir une facture en attente de règlement.

Dès que la pièce jointe, un document Word contenant le code initial de l’attaque, est ouvert, si les macros sont autorisées dans votre logiciel Word, le code initial sauvegarde un fichier sur votre disque et le lance. Ce fichier, qui est la deuxième phase de l’attaque sert à télécharger la charge virale depuis Internet. La charge virale est souvent différente, ce qui rend sa détection difficile. Le virus chargé sur votre ordinateur lance alors son action et commence le chiffrement de vos documents. Tout cela se produit en quelques dizaines de secondes, plus rapidement encore si vous avez une bête de course et un très bon débit Internet.

A noter que nous constatons que beaucoup d’antivirus, même à jour, ont du mal à détecter l’attaque et pourtant les éditeurs ont réagi très rapidement dès l’apparition de cette nouvelle menace.

Le rançongiciel réalise son attaque sur les fichiers depuis un ordinateur Windows infecté, d’où l’importance de déconnecter du réseau votre ordinateur dès que vous constatez un comportement anormal. Il peut s’attaquer à tous les partages de fichiers en réseau, que le serveur de fichiers soit sous Windows, Mac OS X ou encore Linux. Il chiffre une grande quantité de types de fichiers différents incluant les documents bureautiques, les PDF, les images et photos, les films et même les codes sources si vous êtes développeur.

Pire encore, si vous avez déjà un porte-monnaie virtuel contenant des Bitcoin, Locky peut le chiffrer aussi rendant inutilisables vos économies !

Après le chiffrement des fichiers, Locky supprime tous les clichés instantanés VSS (Volume Snapshot Service) de votre disque dur, sachant que ce service permet de créer du versionning de vos fichiers, si vous l’utilisiez pour vos sauvegardes locales, c’est foutu.

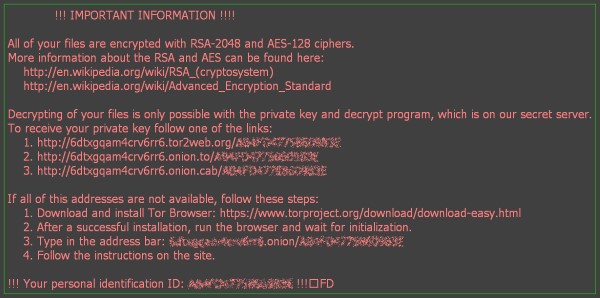

A la fin de l’attaque, Locky s’arrange pour vous montrer le message vous expliquant ce qui vient de vous arriver et comment payer la rançon. Ce message peut-être un fond d’écran installé à la place du vôtre ou bien un fichier texte qui s’ouvre.

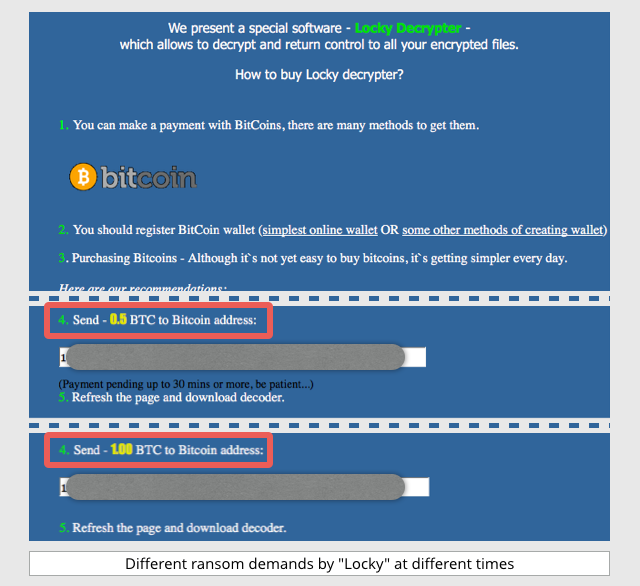

Si vous plongez dans le darknet en suivant les directives affichées, vous trouverez toutes les explications pour acheter des Bitcoins et payer la rançon grâce à cette monnaie virtuelle intraçable.

La vidéo suivante, réalisée par un confrère Suisse, montre par l’exemple, en 3 mn 30, comment fonctionne l’infection et le chiffrement des données de l’utilisateur.

Il n’y a malheureusement aucune solution, en dehors de restaurer vos données depuis une sauvegarde récente, pour récupérer vos fichiers.

Faut-il payer la rançon ?

Si vous n’avez pas de sauvegarde et que vos fichiers sont importants vous pouvez prendre cette décision même si, elle est très fortement déconseillée car elle entretient ce commerce criminel et que vous n’avez aucune garantie de résultat. Malheureusement si vous n’aviez pas sécurisé vos données avant l’attaque et que vos données valent plus que le montant de la rançon et du risque de payer pour rien, ce sera peut-être votre dernière chance.

Vous pouvez lire à ce sujet notre article http://www.om-conseil.fr/vous-avez-ete-attaque-par-un-ransomware-faut-il-payer-la-rancon/

Comment se prémunir contre ces attaques ?

Sauvegardez vos données quotidiennement et protégez vos backup

Sauvegardez, sauvegardez, sauvegardez !!! Nous ne le dirons jamais assez mais une bonne sauvegarde c’est une sauvegarde qui protège vos données contre tous les risques, dont l’attaque virale, mais pas que. Il existe plein de solutions professionnelles, pour toutes les bourses et tous les contextes.

Et rappelez-vous, une sauvegarde efficace, c’est une sauvegarde que l’on peut restaurer, donc n’attendez pas l’incendie pour vous rendre compte que votre sauvegarde était en panne depuis six mois. Testez la régulièrement.

N’activez pas les macros du pack Office trop facilement !

Ce n’est pas un hasard si Microsoft désactive par défaut les macros des différents logiciels du pack Office et ce, depuis de nombreuses années déjà. Une grande quantité de virus feront tout pour vous faire croire qu’il vous faut ré-activer vos macros afin de réussir leur attaque.

Vos macros sont toujours activées parce que vous en avez besoin pour une application professionnelle ? Il est peut-être temps d’améliorer cette application pour éviter de laisser présent ce trou de sécurité.

Soyez toujours en alerte vis-à-vis des messages contenant des pièces jointes

Le succès du hameçonnage repose sur la crédibilité du message. L’attaquant fait tout pour vous faire croire qu’il vous faut ouvrir son fichier. Quand le mail reçu est dans une langue étrangère, ou en français plein de fautes, vous ne tomberez normalement pas dans le piège. Malheureusement les attaques sont de plus en plus sophistiquées et mûrement préparées. Soyez donc sensible aux signaux faibles :

- Est-ce que je connais cet expéditeur ?

- Pourquoi m’envoie t-il une facture ?

- De quoi parle son mail ?

En cas de doute, supprimez le. Si c’est réellement une véritable facture, la personne vous appellera !

Ne restez pas administrateur pour rien, c’est mal !

Vous ne devez pas travailler sur votre ordinateur avec les privilèges d’administrateur. Pire encore, vous ne devez pas être membre des administrateurs du domaine, si votre entreprise utilise un domaine Microsoft Active Directory.

Vous ne pouvez pas faire autrement à cause d’un logiciel métier qui nécessite les droits d’administration ? Contactez l’éditeur de ce logiciel (ou votre développeur pour un outil développé en interne) et demandez lui de faire mieux.

Installez des viewers Microsoft Office

Utilisez des visionneuses Microsoft Office. Ainsi vous pouvez ouvrir en lecture seule les fichiers bureautiques que vous recevez par email. Ce sera une habitude à prendre mais elle peut vous permettre de réduire les risques.

Maintenez vos systèmes et logiciels à jour, tout le temps et sans attendre !

Le maintien en conditions opérationnelles d’un système d’information repose sur la veille technique, la surveillance et la maintenance.

Au niveau de la maintenance l’une des tâches les plus importantes est d’appliquer les mises à jour des systèmes et des logiciels au fur et à mesure qu’elles sont mises à disposition par les éditeurs. Il est inadmissible de trouver encore, en 2016, des parcs de centaines d’ordinateurs et serveurs qui n’ont fait l’objet d’aucune maintenance depuis des mois, parfois des années. C’est un comportement criminel !

Last but not least… Sensibilisez vos utilisateurs en permanence !

N’attendez pas de subir une attaque de ce type pour commencer à former vos utilisateurs. La sensibilisation à la sécurité informatique doit être un travail continu. Il existe plusieurs méthodes pour y arriver. Vous pouvez aussi utiliser des vidéos courtes sur le net pour vous aider, comme celles-ci par exemple :

Pour allez plus loin…

Description de Locky sur le site de Virus Radar :

Bulletin d’alerte gouvernementale du CERT-FR :

Locky expliqué sur l’excellent site Malekal :

Vous êtes équipé d’un ou plusieurs firewall Watchguard :

Voici le bulletin technique officiel du fabricant pour régler tous les modules de sécurité aux petits oignons pour lutter contre les malwares de type Locky.