Élargir votre périmètre de sécurité avec WatchGuard Firebox Cloud

Nous sommes de plus en plus nombreux à utiliser l’infrastructure Cloud d’Amazon et pour celles et ceux d’entre nous qui apprécient, à juste titre, les produits de l’américain Watchguard, il est grand temps de sécuriser nos infras avec des instances Firebox Cloud. Mais voilà, ce n’est pas toujours simple et on a très vite fait de perdre un temps précieux sur des petites subtilités et ce, même si on est déjà un expert des fameux boîtiers rouges IRL 😉

Ce que votre instance Watchguard Firebox Cloud pour AWS ne fera pas

(en tout cas avec la version 12)

Les besoins de protection et les contraintes de l’infrastructure Cloud d’Amazon ne sont pas les mêmes que dans votre datacenter IRL et ces différences entrainent des changements par rapport à ce que vous connaissez et retrouvez sur les boîtiers Firebox.

Voici les différences les plus importantes à nos yeux :

Différences générales

- Vous ne pourrez pas utiliser un serveur Watchguard Management Server ou bien votre console Policy Manager pour gérer votre Firebox Cloud. En lieu et place il faudra faire avec Fireware Web UI, la console 100 % full web.

- Si vous utilisez un Firebox Cloud avec une licence AWS facturée à l’heure le service TDR (Threat Detection and Response) n’inclut pas les licences Host Sensor qu’il vous faudra donc acquérir en plus.

- Les Firebox Cloud supportent de 2 à 8 cartes réseaux. La première, eth0, est dédiée à la liaison externe, les autres sont dédiées aux réseaux privés. Chacune des interface utilise le DHCP pour demander une adresse IP. Sur AWS le réglage des adresses IP se fait dans la console d’Amazon, de ce fait la partie dédiée aux réglages réseaux dans Fireware Web UI n’est pas disponible. Enfin pour la carte externe, eth0, il vous faudra assigner une adresse IP élastique (EIP).

- L’assistant de démarrage de votre Firebox Cloud est différent des autres modèles physiques en ce sens : Toutes les interfaces réseaux utilisent le DHCP pour obtenir une adresse en IPv4 ; l’interface Fireware Web UI autorise plusieurs accès administrateur simultanés, mais avec une sécurité de verrouillage pour éviter les boulettes ; vous pouvez vous connecter à votre Firebox Cloud depuis n’importe quelle interface réseaux ; les règles par défaut déployées par l’assistant autorise la connexion à l’interface d’administration ainsi que les pings mais elles n’autorisent pas le trafic réseau des sous-réseaux privés à sortir vers l’extérieur ; enfin les services reposant sur des abonnements ne sont pas configurés.

Différences pour le réseau

- Les modes bridge et drop-in ne sont pas supportés ;

- Il n’y a pas de serveur et de relais DHCP (toutes les interfaces sont des clients DHCP) ;

- Le PPPoE n’est pas supporté ;

- L’IPv6 n’est pas supporté ;

- Le Multi-WAN n’est pas supporté ;

- Il n’est pas possible de renseigner des entrées ARP ;

- Il n’est pas possible de faire de l’agrégation de liens ;

- Il n’est pas possible de créer des VLANs ;

- Il n’est pas possible de créer des cluster de Firebox Cloud ;

- Il n’est pas possible de bridger les interfaces réseaux ;

Règles et services de sécurité

- Il n’est pas possible de déclarer un proxy explicite ni de charger des fichiers PAC (Proxy Auto-Configuration) dans le Firebox Cloud ;

- Il n’est pas possible d’utiliser les quotas de temps et de bande passante ;

- Il n’est pas possible d’utiliser les fonctions de SpamBlocker et de serveur de quarantaine ;

- Il n’y a pas de possibilité d’utiliser les outils de découverte réseau Watchguard.

Systèmes d’authentification

- La fonction Hotspot n’est pas disponible ;

- Le SSO (Single Sign-On) n’est pas disponible.

Déroulé des étapes pour déployer votre instance Firebox Cloud sur AWS

- Commencez par créer, si ce n’est pas déjà fait, votre compte AWS, vous trouverez tous les détails pour le faire en commençant par l’incontournable “getting started” en français.

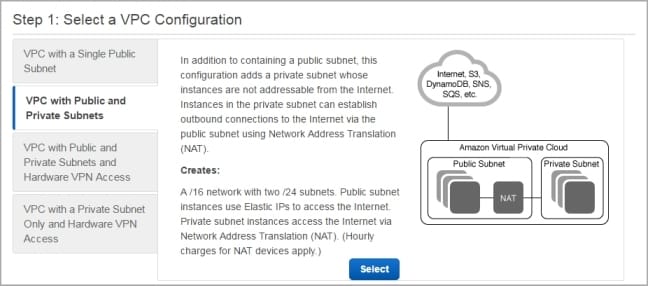

- Créez maintenant votre VPC Amazon (Virtual Private Cloud) en utilisant l’assistant “VPC Wizard” pour créer un VPC comprenant des sous-réseaux publics et privés. Pour cela connectez-vous dans votre console de gestion AWS, sélectionnez Services puis VPC et lancez le Wizard. Choisissez bien “VPC with Public and Private Subnets” !

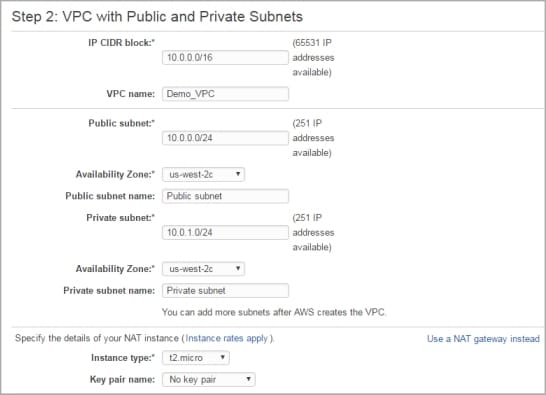

- Vérifiez les réglages des sous-réseaux et plus particulièrement les zones géographiques de vos sous-réseaux afin de vous assurez que vous utilisez bien la même zone partout.

- Choisissez dans les réglages du NAT “Use a NAT instance instead”. Vous obtiendrez alors les réglages pour une instance de translation d’adresses NAT, laissez les réglages par défaut à cette étape.

- Interrompez l’instance de translation d’adresses NAT créée par l’assistant “VPC Wizard”, tout en conservant son adresse IP élastique (EIP) afin de pouvoir l’assigner à l’interface externe de votre Firebox Cloud quand vous l’aurez déployé.

- Créez maintenant une instance pour votre Firebox Cloud. Pour cela, lancez une instance EC2 ayant les caractéristiques suivantes :

- Configuration VPC — VPC avec Sous-réseaux Publics et Privés (réseau privé virtuel dans le cloud AWS)

- AMI — WatchGuard Firebox Cloud (Template d’une VM spécifique pour Firebox Cloud WG dans cet exemple, fourni par Amazon)

- Type d’Instance — Si vous sélectionnez Firebox Cloud avec une licence BYOL, veillez à sélectionner le type d’instance dont le nombre de vCPU correspond à celui de votre licence Firebox Cloud. (https://aws.amazon.com/fr/ec2/instance-types/)

- Réseau — Un VPC comprenant des sous-réseaux publics et privés

- Interfaces — eth0 doit utiliser un sous-réseau public et eth1 un sous-réseau privé

- Stockage — Conservez la taille par défaut qui est à 5 Go

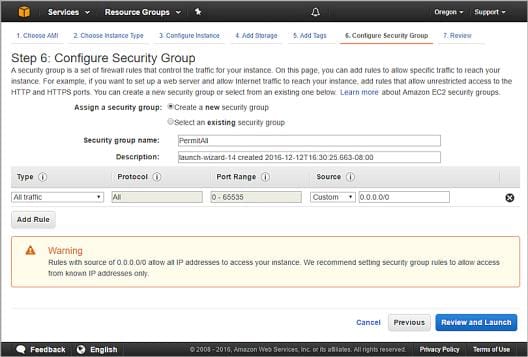

- Groupe de Sécurité — configurez un nouveau groupe de sécurité ou choisissez-en un existant afin d’autoriser l’ensemble du trafic entrant. Si vous ne le faites pas, AWS déploiera un groupe de sécurité qui assurera de la filtration réseau de base en plus de votre firewall Watchguard.

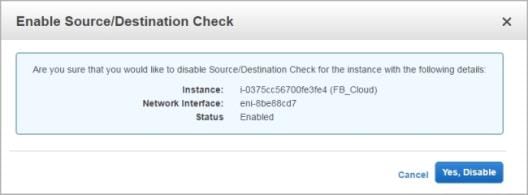

- Désactivez les vérifications de Source/Destination de Firebox Cloud afin que Firebox Cloud fasse office de périphérique NAT pour votre VPC. Pour cela, vous devez désactiver la vérification de source/destination de l’instance Firebox Cloud.

- Désactivez le contrôle des sources et destinations sur les cartes réseaux assignées à votre instance Firebox Cloud. Dans le cas contraire le NAT de votre instance pourrait dysfonctionner. Pour désactiver ces contrôles, allez dans Actions puis Networking puis Change Source/Dest. Check. et cliquez sur Yes, Disable. Puis Save 😉

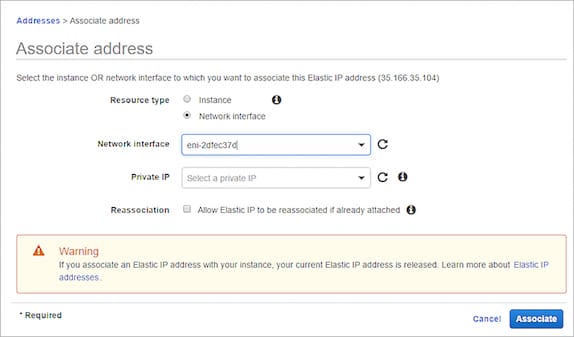

- Assignez une adresse IP élastique à l’interface eth0 de votre instance Firebox Cloud. Vous pouvez utiliser l’adresse EIP allouée à l’instance NAT que vous avez interrompue mais conservée à l’étape 3, ou bien une autre adresse EIP disponible si vous préférez.

- Modifiez le routage du sous-réseau privé de manière à utiliser l’instance Firebox Cloud comme passerelle par défaut.

- Vérifiez l’état de l’instance Firebox Cloud pour confirmer qu’elle a été lancée, qu’une adresse IP publique et un serveur DNS lui ont été assignés et que le groupe de sécurité adéquat a bien été configuré.

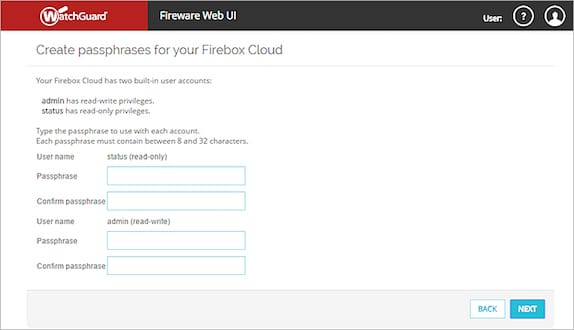

- Connectez-vous via l’interface Web UI de votre firebox Cloud nouvellement installé sur son port 8080 en https, et lancez l’assistant de démarrage “Setup wizard” afin d’accepter la licence d’utilisation et de définir vos mots de passe en lecture et écriture. Pour rappel la connexion initiale se fait sur l’interface publique et l’identifiant est admin et votre mot de passe provisoire c’est l’ID de votre instance Firebox Cloud.

- Si vous utilisez un Firebox Cloud en mode BYOL (Bring Your Own Licence), pensez à activer votre licence sur le site de Watchguard puis à activer la clé de fonctionnalité dans l’interface Web de votre Firebox Cloud fraîchement installé.

- Pensez à faire votre mise à jour pour commencer, ça peut vous éviter une perte de temps liée à un bug présent dans l’image disponible chez AWS.

Pour aller plus loin…

Déployer Firebox Cloud v12 sur Amazon Web Services (documentation officielle détaillée)

Comment automatiser le déploiement de vos instances Firebox Cloud chez Amazon avec CloudFormation ?

Plus d’infos sur les différents types de Firebox Cloud

Vous n’avez pas le temps de déployer vos firewalls Watchguard sur votre cloud AWS, ou pas les compétences ? Appelez-nous ou venez-nous parler de votre projet !